Sicurezza delle piattaforme Apple

- Presentazione

- Introduzione alla sicurezza delle piattaforme Apple

-

- Panoramica della sicurezza del sistema

- Sicurezza del volume di sistema firmato

- Aggiornamenti software sicuri

- Integrità del sistema operativo

- Attivazione sicura delle connessioni dati

- Verifica degli accessori

- BlastDoor per Messaggi e IDS

- Sicurezza della “Modalità di isolamento”

-

- Funzionalità aggiuntive di sicurezza del sistema di macOS

- Protezione dell’integrità del sistema

- Cache di attendibilità

- Sicurezza dei processori delle periferiche

- Rosetta 2 sui Mac dotati di chip Apple

- Protezioni dell’accesso diretto alla memoria

- Estensione sicura del kernel

- Sicurezza della ROM opzionale

- Sicurezza del firmware UEFI per i Mac dotati di processore Intel

- Sicurezza del sistema in watchOS

- Generazione di numeri casuali

- Dispositivo Apple per la ricerca sulla sicurezza

-

- Panoramica della codifica e protezione dati

- Codici e password

-

- Panoramica della protezione dati

- Protezione dei dati

- Classi di protezione dati

- Keybag per la protezione dei dati

- Protezione delle chiavi nelle modalità di avvio alternative

- Protezione dei dati dell’utente dagli attacchi

- Protezione SKP (Sealed Key Protection)

- Ruolo di Apple File System

- Protezione dati del portachiavi

- Codifica e firma digitale

-

- Panoramica della sicurezza dei servizi

-

- Panoramica sulla sicurezza dei codici

- Sicurezza di “Accedi con Apple”

- Password sicure automatiche

- Sicurezza dell’inserimento automatico delle password

- Accesso delle app alle password salvate

- Consigli sulla sicurezza delle password

- Monitoraggio delle password

- Invio delle password

- Estensioni per la fornitura di credenziali

-

- Panoramica sulla sicurezza di Apple Pay

- Sicurezza dei componenti di Apple Pay

- In che modo Apple Pay protegge gli acquisti degli utenti

- Autorizzazione dei pagamenti con Apple Pay

- Pagare con le carte tramite Apple Pay

- Biglietti contactless in Apple Pay

- Disabilitare l’uso delle carte con Apple Pay

- Sicurezza di Apple Card

- Sicurezza di Apple Cash

- Tap to Pay on iPhone

- Sicurezza in Apple Messages for Business

- Sicurezza di FaceTime

-

- Panoramica sulla sicurezza della rete

- Sicurezza del protocollo TLS

- Sicurezza di IPv6

- Sicurezza delle reti private virtuali

- Sicurezza del Bluetooth

- Sicurezza della banda ultralarga in iOS

- Sicurezza del Single Sign-On

- Sicurezza di AirDrop

- Sicurezza della condivisione della password Wi‑Fi su iPhone e iPad

- Sicurezza del firewall in macOS

- Glossario

- Cronologia delle revisioni del documento

- Copyright

Sicurezza di IPv6

Tutti i sistemi operativi Apple supportano IPv6, implementando vari meccanismi per proteggere la privacy degli utenti e la stabilità della rete. Quando viene usata la configurazione automatica senza stato (SLAAC), gli indirizzi IPv6 di tutte le interfacce sono generati in un modo che aiuta a impedire il tracciamento dei dispositivi sulla rete e al tempo stesso consente una buona esperienza utente garantendo la stabilità degli indirizzi quando non vengono effettuate modifiche alla rete. L’algoritmo di generazione degli indirizzi si basa su un processo crittografico secondo lo standard RFC 3972, migliorato da un modificatore specifico per ogni interfaccia che garantisce che persino le varie interfacce sulla stessa rete abbiano indirizzi diversi. Inoltre vengono creati indirizzi temporanei con una durata preferita di 24 ore e questi vengono usati di default per ogni nuova connessione. Coerentemente con la funzionalità “Indirizzo Wi-Fi privato” introdotta in iOS 14, iPadOS 14, watchOS 7, per ogni rete Wi-Fi a cui un dispositivo accede viene generato un indirizzo link-local unico. Successivamente, il SSID della rete verrà incorporato come ulteriore elemento per la generazione dell’indirizzo, in maniera analoga al parametro Network_ID dello standard RFC 7217. Questo approccio è utilizzato in iOS 14, iPadOS 14 e watchOS 7.

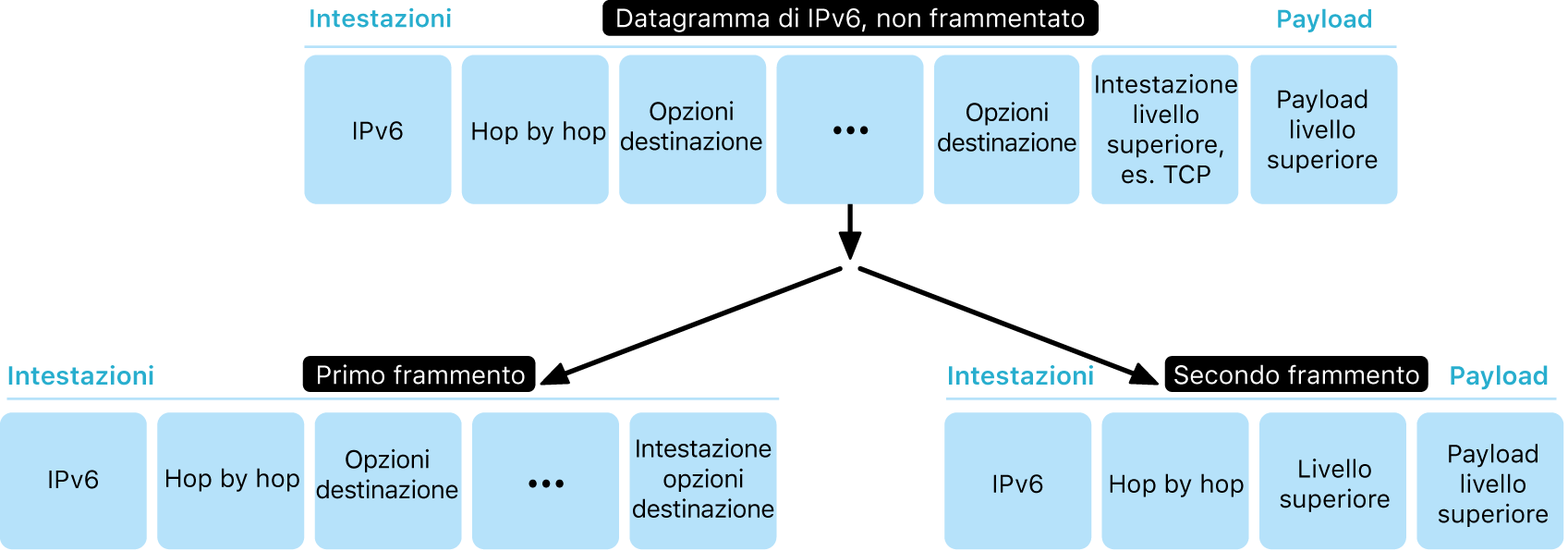

Per proteggere da attacchi basati sulle intestazioni di estensione e sulla frammentazione di iPv6, i dispositivi Apple implementano le misure di protezione specificate negli standard RFC 6980, RFC 7112 e RFC 8021. Essi impediscono, insieme ad altre misure, attacchi in cui il livello superiore dell’intestazione può essere trovato solo nel secondo frammento (come mostrato di seguito), che a sua volta può causare ambiguità per i controlli di sicurezza come il filtro dei pacchetti senza stato.

Inoltre, per aiutare a garantire l’affidabilità dello stack IPv6 nei sistemi operativi Apple, i dispositivi Apple impongono vari limiti sulle strutture di dati relative a IPv6, come il numero di prefissi per interfaccia.