Inscription d’utilisateurs et MDM

L’inscription d’utilisateurs a été conçue pour des déploiements personnalisés (ou déploiements d’appareils appartenant aux utilisateurs), autrement dit l’appareil appartient à l’utilisateur, et non à l’établissement. Elle fonctionne avec les fournisseurs d’identité (IdP), Google Workspace ou Microsoft Entra ID et Apple School Manager ou Apple Business Manager, et avec une solution MDM tierce. Elle fonctionne également avec la gestion des appareils dans Apple Business Essentials.

Les quatre étapes de lʼinscription dʼutilisateurs dans une solution MDM sont :

Découverte de services : Lʼappareil sʼidentifie auprès de la solution MDM.

Inscription d’utilisateurs : Lʼutilisateur fournit ses informations dʼidentification à un fournisseur dʼidentité (IdP) pour obtenir lʼautorisation de sʼinscrire à la solution MDM.

Jeton de session : Un jeton de session est envoyé à lʼappareil afin dʼautoriser lʼauthentification en cours.

Inscription à la solution MDM : Le profil dʼinscription est envoyé vers lʼappareil en même temps que les données utiles configurées par lʼadministrateur MDM.

Inscription d’utilisateurs et comptes Apple gérés

L’inscription d’utilisateurs requiert des comptes Apple gérés. Ceux-ci sont détenus et gérés par un établissement, et permettent aux employés d’accéder à certains services Apple. En outre, les comptes Apple gérés :

Sont créés manuellement, ou automatiquement à l’aide de l’authentification fédérée

sont intégrés à un système d’information des élèves (SIS) ou chargent des fichiers .csv (Apple School Manager uniquement)

peuvent également être utilisés pour se connecter avec un rôle attribué au sein d’Apple School Manager, Apple Business Manager ou Apple Business Essentials

Lorsqu’un utilisateur supprime un profil d’inscription, tous les profils de configuration, leurs réglages et les apps gérées en fonction de ce profil d’inscription sont supprimés avec celui-ci.

L’inscription d’utilisateurs est intégrée aux comptes Apple gérés afin d’établir l’identité d’un utilisateur sur l’appareil. Lʼutilisateur doit être en mesure de sʼauthentifier correctement pour terminer le processus dʼinscription. Le compte Apple géré peut être utilisé en complément du compte Apple personnel utilisé par l’utilisateur pour se connecter, et les deux n’interagissent pas entre eux.

Inscription d’utilisateurs et authentification fédérée

Bien que les comptes Apple gérés puissent être créés manuellement, les établissement peuvent profiter de la synchronisation avec un IdP, Google Workspace ou Microsoft Entra ID et l’inscription d’utilisateurs. Pour ce faire, votre établissement doit d’abord :

Gérer les informations d’authentification de l’utilisateur avec un IdP, Google Workspace ou Microsoft Entra ID

Si vous possédez une version sur site d’Active Directory, des étapes supplémentaires de configuration sont nécessaires afin de préparer l’authentification fédérée.

Inscrire votre organisation dans Apple School Manager, Apple Business Manager ou Apple Business Essentials

Configurer lʼauthentification fédérée dans Apple School Manager, Apple Business Manager ou Apple Business Essentials

Configurer une solution MDM et lʼassocier à Apple School Manager, Apple Business Manager ou Apple Business Essentials, ou utiliser la gestion des appareils directement intégrée à Apple Business Essentials

(Facultatif) Créer des comptes Apple gérés

Inscription d’utilisateurs et Apps gérées (macOS)

Lʼinscription dʼutilisateurs a ajouté les apps gérées à macOS (cette fonctionnalité est déjà disponible avec lʼinscription dʼappareils et lʼinscription dʼappareils automatisée). Les apps gérées qui ont recours à CloudKit utilisent le compte Apple géré associé à lʼinscription à la solution MDM. Les administrateurs MDM doivent ajouter la clé InstallAsManaged à la commande InstallApplication. Comme les apps iOS et iPadOS, ces apps peuvent être supprimées automatiquement lorsqu’un utilisateur se désinscrit de la solution MDM.

Inscription d’utilisateurs et mise en réseau via lʼapp

Sous iOS 16, iPadOS 16.1 et visionOS 1.1 ou ultérieur, la mise en réseau via lʼapp est disponible pour VPN (appelé VPN via l’app), Proxys DNS, et les filtres de contenu web pour les appareils inscrits avec lʼinscription dʼutilisateurs. Cela signifie que seul le trafic réseau généré par les apps gérées est transmis via le Proxy DNS, le filtre de contenu web, ou les deux. Le trafic personnel dʼun utilisateur reste séparé et nʼest pas filtré ou relayé par une organisation. Cette opération est réalisée à lʼaide de nouvelles paires clé-valeur pour les données utiles suivantes :

Comment les utilisateurs inscrivent leurs appareils personnels

Dans iOS 15, iPadOS 15, macOS 14 et visionOS 1.1 ou ultérieur, les organisations peuvent recourir au processus dʼinscription dʼutilisateurs simplifié, intégré à lʼapp Réglages afin de faciliter aux utilisateurs lʼinscription de leurs appareils personnels.

Pour faire ceci :

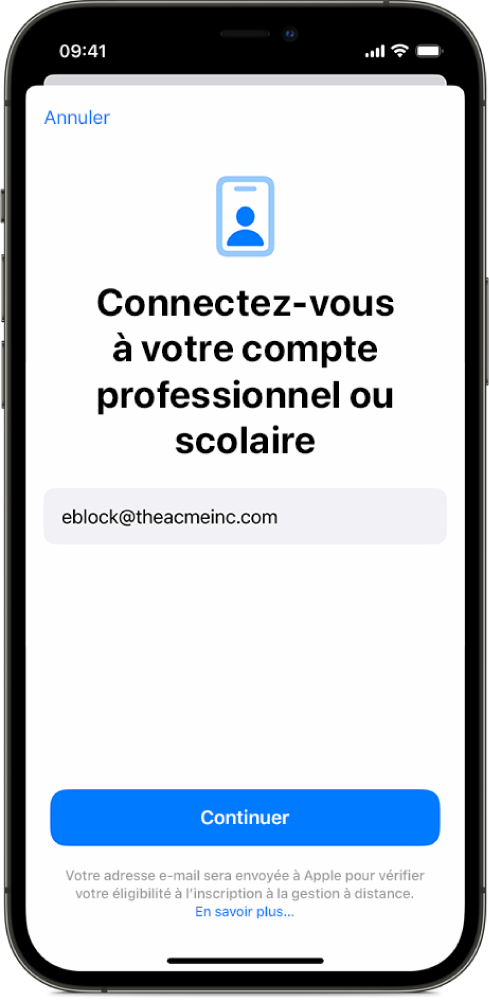

Sur iPhone, iPad et Apple Vision Pro, lʼutilisateur doit naviguer jusqu’à Réglages > Général > VPN et gestion de lʼappareil, et sélectionner le bouton « Se connecter à un compte professionnel ou scolaire ».

Sur Mac, lʼutilisateur doit naviguer jusqu’à Réglages > Confidentialité et sécurité > Profils, et sélectionner sur le bouton « Se connecter à un compte professionnel ou scolaire ».

Lorsquʼil saisit son compte Apple géré, la détection de services identifie lʼURL dʼinscription de la solution MDM.

L’utilisateur saisit ensuite le nom d’utilisateur et le mot de passe de son organisation. Une fois lʼauthentification de lʼorganisation effectuée, le profil dʼinscription est envoyé vers lʼappareil. Un jeton de session est également envoyé à lʼappareil afin de permettre lʼautorisation en cours. Lʼappareil démarre ensuite le processus dʼinscription, puis invite lʼutilisateur à se connecter à lʼaide de son compte Apple géré. Sur l’iPhone, l’iPad et l’Apple Vision Pro, le processus d’authentification peut être simplifié en utilisant l’authentification unique d’inscription afin de minimiser la répétition des invites d’authentification.

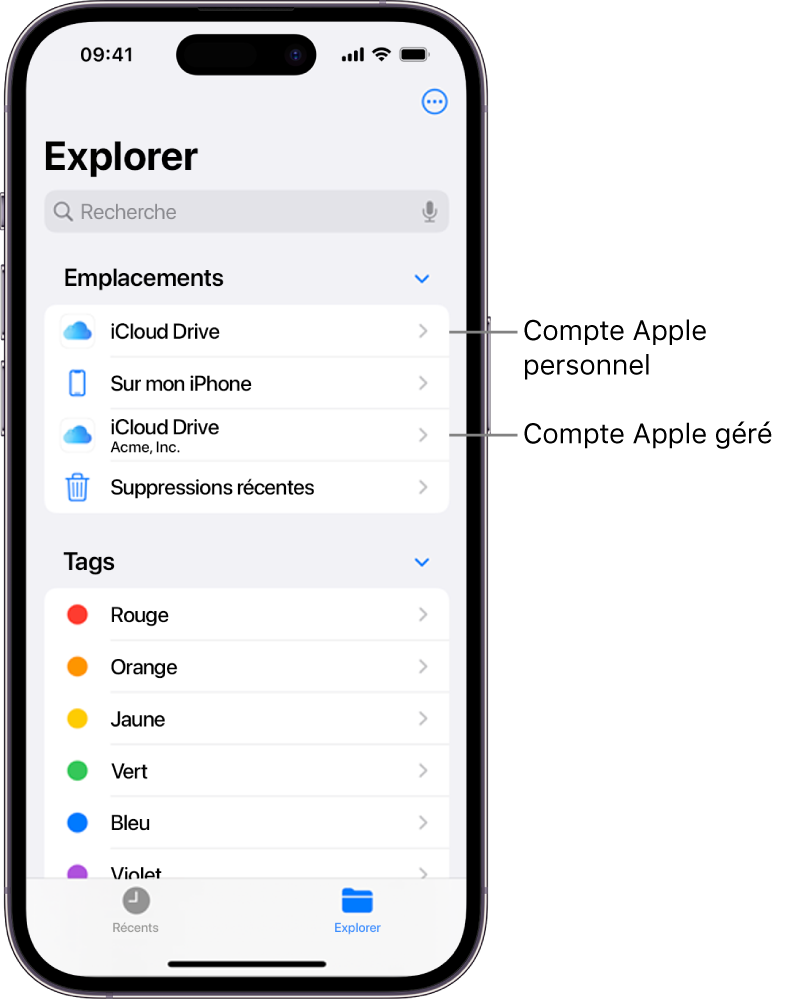

Une fois l’inscription terminée, le nouveau compte géré est affiché en évidence dans lʼapp Réglages (iPhone, iPad et Apple Vision Pro) et dans Réglages Système (Mac). Ceci permet aux utilisateurs dʼavoir toujours accès à des fichiers dans leur iCloud Drive créé à lʼaide de leur compte Apple. LʼiCloud Drive de l’établissement (associé au compte Apple géré de lʼutilisateur) apparaît séparément dans lʼapp Fichiers.

Sur lʼiPhone, lʼiPad et l’Apple Vision Pro, les apps et les documents web gérés ont tous accès au dossier iCloud Drive de lʼorganisation. En outre, lʼadministrateur MDM peut conserver certains documents personnels séparément des documents de lʼorganisation à lʼaide de restrictions spécifiques. Pour plus d’informations, consultez la section Restrictions et capacités relatives aux apps gérées.

Les utilisateurs peuvent voir les détails concernant ce qui est géré sur leur appareil personnel et combien dʼespace de stockage iCloud est mis à disposition par leur organisation. Étant donné que l’utilisateur est propriétaire de l’appareil, l’inscription d’utilisateurs ne peut appliquer quʼun ensemble limité de données utiles et de restrictions pouvant être appliquées à l’appareil. Pour plus d’informations, consultez la section Informations MDM pour l’inscription d’utilisateur.

Comment Apple sépare les données des utilisateurs des données de l’établissement

Une fois l’inscription d’utilisateurs terminée, des clés de chiffrement séparés sont créés automatiquement sur l’appareil. Si lʼappareil est désinscrit par lʼutilisateur ou à distance via une solution MDM, ces clés de chiffrement sont détruites de façon sécurisée. Les clés sont utilisées pour séparer par cryptographie les données gérées indiquées ci-dessous :

Conteneurs de données dʼapps : iPhone, iPad, Mac et Apple Vision Pro

Calendrier : iPhone, iPad, Mac et Apple Vision Pro

Les appareils doivent exécuter iOS 16, iPadOS 16.1, macOS 13 et visionOS 1.1 ou ultérieur.

Éléments de trousseau : iPhone, iPad, Mac et Apple Vision Pro

Remarque : lʼapp tierce sur Mac doit utiliser lʼAPI de trousseau de protection des données. Pour en savoir plus, consultez la documentation dʼApple pour les développeurs kSecUseDataProtectionKeychain.

Pièces jointes de Mail et corps des e-mails : iPhone, iPad, Mac et Apple Vision Pro

Notes : iPhone, iPad, Mac et Apple Vision Pro

Rappels : iPhone, iPad, Mac et Apple Vision Pro

Les appareils doivent exécuter iOS 17, iPadOS 17, macOS 14 et visionOS 1.1 ou ultérieur.

Si un utilisateur est connecté avec un compte Apple personnel et un compte Apple géré, « Connexion avec Apple » utilise automatiquement le compte Apple géré pour les apps gérées et le compte Apple personnel pour les apps non-gérées. Lors de lʼutilisation dʼun processus de connexion dans Safari ou SafariWebView au sein dʼune app gérée, lʼutilisateur peut sélectionner et saisir son compte Apple géré pour associer la connexion avec son compte professionnel.

Les administrateurs système ne peuvent gérer que les comptes, réglages et informations d’une organisation fournis par la solution MDM ; en aucun cas ils ne peuvent gérer le compte personnel d’un utilisateur. De fait, les fonctionnalités qui protègent les données à l’intérieur des apps gérées par l’organisation empêchent également les données personnelles des utilisateurs d’être intégrées au flux des données d’entreprise.

Une solution MDM peut | Une solution MDM ne peut pas |

|---|---|

Configurer des comptes | Afficher des informations personnelles, des données dʼutilisation ou des historiques |

Accéder à l’inventaire des apps gérées | Accéder à l’inventaire des apps personnelles |

Supprimer les données gérées uniquement | Supprimer toute donnée personnelle |

Installer et configurer les apps | Prendre le contrôle de la gestion dʼune app personnelle |

Exiger un code | Exiger un code complexe ou un mot de passe |

Mettre en application certaines restrictions | Accéder à la localisation de l’appareil |

Configurer le VPN via l’app | Accéder aux identifiants d’appareils uniques |

| Effacer à distance la totalité de l’appareil |

| Gérer le verrouillage d’activation |

| Accéder au statut d’itinérance |

| Activer le mode Perdu |

Remarque : pour lʼiPhone et lʼiPad, les administrateurs peuvent exiger que les codes comprennent au moins six caractères et empêcher les utilisateurs dʼutiliser des codes simples (par exemple, « 123456 » ou « abcdef »), mais ils ne peuvent pas exiger des caractères spéciaux ou des codes complexes.