Intégrer des ordinateurs Mac à Active Directory

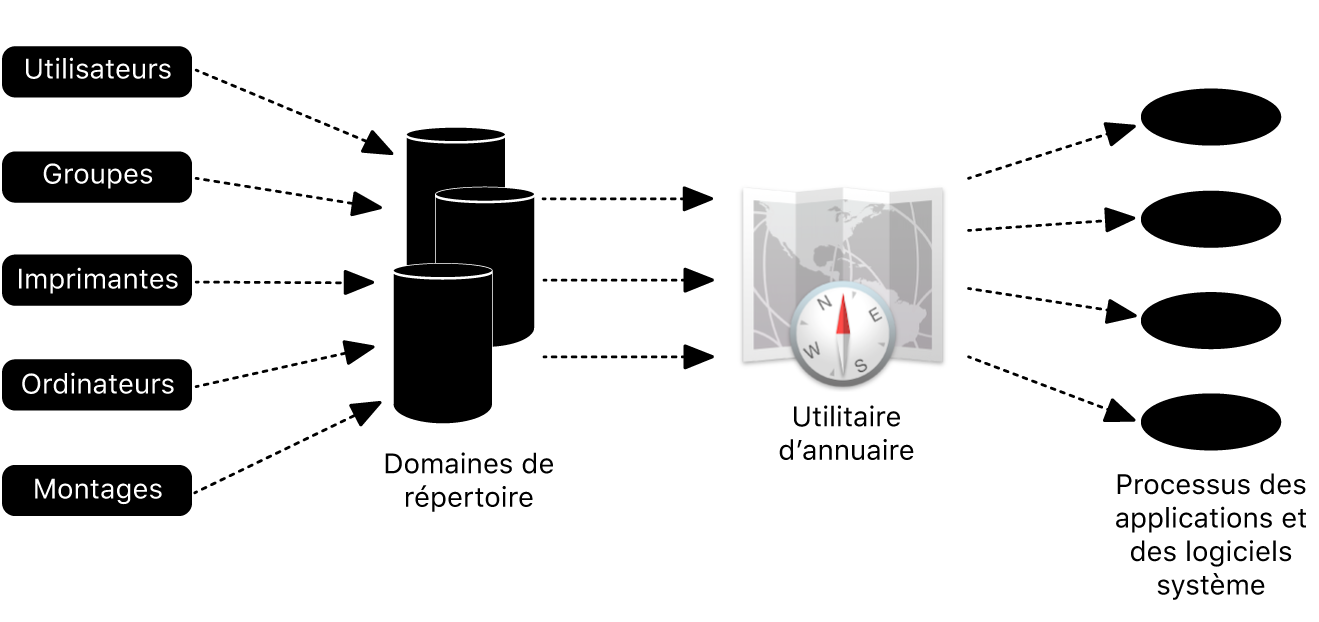

Vous pouvez configurer un Mac pour accéder à des informations élémentaires de compte utilisateur dans un domaine Active Directory d’un serveur Windows 2000 (ou ultérieur). Le connecteur Active Directory figure dans la sous-fenêtre Services d’Utilitaire d’annuaire et génère tous les attributs requis pour l’authentification macOS, à partir des attributs standard des comptes utilisateurs Active Directory. Le connecteur prend également en charge les règlements d’authentification Active Directory, y compris la modification, l’expiration et la modification forcée des mots de passe, ainsi que les options de sécurité. Dans la mesure où le connecteur prend en charge ces fonctions, vous pouvez accéder aux informations de base des comptes utilisateurs sans effectuer des modifications de schéma dans le domaine Active Directory.

Remarque : macOS ne pourra pas rejoindre un domaine Active Directory sans un niveau fonctionnel de domaine supérieur ou égal à Windows Server 2008, sauf si vous activez expressément un « chiffrement faible ». Même si les niveaux fonctionnels de tous les domaines sont supérieurs ou égaux à 2008, l’administrateur doit spécifier expressément que chaque autorisation de domaine doit utiliser le chiffrement AES via Kerberos.

Comment un Mac utilise le DNS pour interroger le domaine Active Directory

macOS utilise le système DNS (Domain Name System) pour demander la topologie du domaine Active Directory sur site. Il utilise Kerberos pour l’authentification et le protocole Lightweight Directory Access Protocol (LDAPv3) pour la résolution d’utilisateur et de groupe.

Lorsque macOS est complètement intégré à Active Directory, les utilisateurs :

sont soumis aux règles de mot de passe du domaine de l’établissement ;

utilisent les mêmes informations d’identification pour s’authentifier et pour demander une autorisation d’accès aux ressources sécurisées ;

peuvent recevoir des identités de certificat de machine et d’utilisateur de la part d’un serveur de services de certificat Active Directory ;

peuvent automatiquement parcourir un espace de nom DFS (Distributed File System) et monter le serveur SMB (Server Message Block) sous-jacent adéquat.

Pour en savoir plus sur la connexion au DFS sans association, consultez la rubrique Prise en charge des espaces de nom de systèmes de fichiers distribués ci-dessous.

Vous pouvez également utiliser les données utiles Annuaire dans votre solution de gestion des appareils mobiles (MDM) pour configurer ces réglages, puis transférer ces données utiles à l’ensemble des ordinateurs Mac de votre organisation. Pour en savoir plus, consultez la rubrique Réglages des données utiles MDM Annuaire.

Les clients Mac bénéficient d’un accès en lecture complet aux attributs ajoutés à l’annuaire. C’est pourquoi il peut s’avérer nécessaire de modifier la liste de contrôle d’accès (ACL) de ces attributs pour autoriser des groupes d’ordinateurs à lire ces attributs ajoutés.

Règles de mot de passe de domaine

Au moment de la liaison (puis à intervalles réguliers ensuite), macOS envoie une requête au domaine Active Directory concernant les règles de mot de passe. Ces règles sont appliquées pour tous les comptes mobiles et réseau du Mac.

Lors d’une tentative de connexion alors que les comptes réseau sont disponibles, macOS envoie une requête à Active Directory pour déterminer la durée au bout de laquelle le mot de passe devra être modifié. Par défaut, si le mot de passe doit être modifié sous 14 jours, la fenêtre de connexion demande à l’utilisateur de le modifier. Si l’utilisateur modifie le mot de passe, la modification est appliquée dans Active Directory, ainsi que dans le compte mobile (si un compte mobile est configuré), et le mot de passe du trousseau de session est mis à jour. Si l’utilisateur ignore la demande, la fenêtre de connexion rappelle la modification requise à l’utilisateur jusqu’à la veille de l’expiration du mot de passe. L’utilisateur doit modifier le mot de passe dans les 24 heures pour poursuivre la connexion. Un administrateur macOS peut modifier la notification d’expiration par défaut pour la fenêtre d’ouverture de session à partir de la ligne de commande en saisissant defaults write /Library/Preferences/com.apple.loginwindow PasswordExpirationDays -int <nombre de jours>.

Remarque : macOS ne prend pas en charge les règles relatives aux mots de passe affinées utilisant le PSO (Password Settings Object) d’Active Directory. Seule la règle de domaine par défaut est utilisée lors du calcul du délai d’expiration du mot de passe.

Prise en charge des espaces de nom de systèmes de fichiers distribués

macOS prend en charge le parcours des espaces de nom de systèmes de fichiers distribués (DFS) si le Mac est lié à Active Directory. Un Mac relié à Active Directory envoie des requêtes aux DNS et aux contrôleurs de domaine du domaine Active Directory afin de résoudre automatiquement le serveur Server Message Block (SMB) approprié pour un espace de noms particulier.

Vous pouvez utiliser la fonctionnalité « Se connecter au serveur » du Finder pour indiquer le nom complet du domaine de l’espace (FQDN) de nom DFS, qui comprend la racine DFS pour monter le système de fichiers réseau. Sur un Mac, cliquez sur le bureau pour ouvrir le Finder, choisissez la commande « Se connecter au serveur » dans le menu Aller, puis saisissez smb://resources.betterbag.com/DFSroot.

macOS utilise tous les tickets Kerberos disponibles et monte le chemin et le serveur SMB (Server Message Block) sous-jacents. Dans certaines configurations Active Directory, il peut être nécessaire de remplir le champ « Domaines de recherche » dans la configuration DNS de l’interface réseau, avec le nom complet du domaine Active Directory.

Astuce : vous pouvez accéder aux partages DFS et les parcourir sans quʼune liaison avec Active Directory ne soit établie si lʼenvironnement DFS est configuré pour utiliser des noms de domaine complets dans les références. Tant que le Mac peut résoudre les noms dʼhôte des serveurs appropriés, la connexion réussit sans que le Mac ait besoin dʼêtre lié à lʼannuaire.