Volumeverschlüsselung mit FileVault in macOS

Mac-Computer verfügen mit FileVault über eine integrierte Verschlüsselungstechnologie, die alle nicht im aktiven Zugriff befindlichen Daten schützt. FileVault nutzt den AES-XTS-Algorithmus für die Datenverschlüsselung, um Volumes auf internen Speichergeräten und Wechseldatenträgern zu schützen.

Auf einem Mac mit Apple Chips wird FileVault unter Verwendung der Datensicherheitsklasse C mit einem Volumeschlüssel implementiert. Mac-Computer mit einem Apple T2 Security Chip sowie Mac-Computer mit Apple Chips nutzen verschlüsselte interne Speichergeräte, die direkt mit der Secure Enclave verbunden sind, deren hardwarebasierte Sicherheitsfunktion sowie die der AES-Engine. Wenn ein Benutzer die FileVault-Funktion auf seinem Mac aktiviert, muss er zum Starten (oder Booten) seine Anmeldeinformationen eingeben.

Hinweis: Bei Mac-Computern (1) vor Verwendung des T2 Chip oder (2) mit ingegriertem Speicher, der ursprünglich nicht mit dem Mac geliefert wurde oder (3) mit externem Speicher: Nach der Aktivierung von FileVault werden alle vorhandenen Dateien und alle in Folge geschriebenen Daten verschlüsselt. Daten, die vor der Aktivierung von FileVault hinzugefügt und dann gelöscht wurden, werden nicht verschlüsselt und können mit forensischen Datenwiederherstellungstools wiederhergestellt werden.

Interne Speichergeräte bei aktivierter FileVault-Funktion

Ohne gültige Anmeldeinformationen oder einen kryptografischen Wiederherstellungsschlüssel bleibt das interne APFS-Volume verschlüsselt und vor unbefugtem Zugriff geschützt, selbst wenn das physische Speichergerät entfernt und an einen anderen Computer angeschlossen wird. Bei macOS 10.15 gilt dies für System- und für Datenvolumes. Ab macOS 11 wird das Systemvolume durch das Signed System Volume (SSV) geschützt, wohingegen das Datenvolume weiterhin durch Verschlüsselung geschützt wird. Bei Mac-Computern mit Apple Chips sowie solchen mit einem T2-Chip erfolgt die interne Volumeverschlüsselung durch den Aufbau und die Verwaltung einer Hierarchie von Schlüsseln, ausgehend von den hardwarebasierten Verschlüsselungstechnologien, die in den Chip integriert sind. Die Hierarchie dieser Schlüssel ist so konzipiert, dass vier Zielsetzungen gleichzeitig realisiert werden:

Für die Entschlüsselung ist das Passwort des Benutzers erforderlich.

Das System ist vor Brute-Force-Angriffen geschützt, die direkt gegen das vom Mac entfernte Speichermedium gerichtet sind.

Inhalt kann schnell und sicher gelöscht werden, einfach indem das notwendige kryptografische Material gelöscht wird.

Benutzer werden in die Lage versetzt, ihr Passwort zu ändern (und damit indirekt auch die kryptografischen Schlüssel zum Schutz ihrer Dateien), ohne dass das gesamte Volume neu verschlüsselt werden muss.

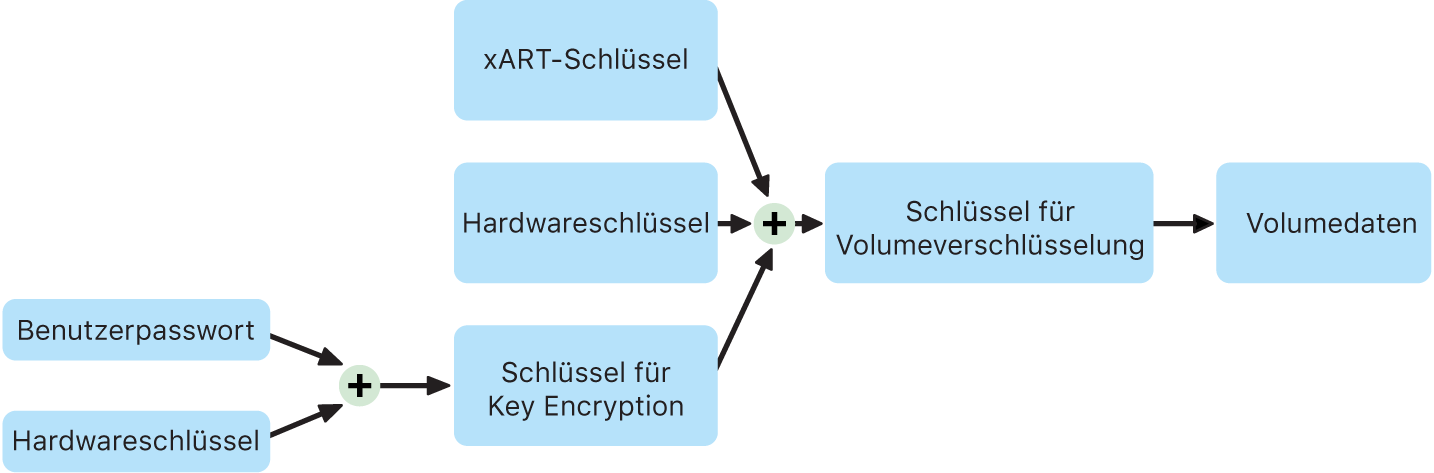

Bei Mac-Computern mit Apple Chips sowie solchen mit einem T2-Chip erfolgt die gesamte Verwaltung der FileVault-Schlüssel in der Secure Enclave. Die für die Verschlüsselung eingesetzten Schlüssel werden der Intel-CPU nie direkt offengelegt. Alle APFS-Volumes werden standardmäßig unter Verwendung eines Volumeverschlüsselungsschlüssels erstellt. Die Volume- und Metadateninhalte werden mithilfe dieses Volumeverschlüsselungsschlüssels verschlüsselt, der seinerseits mit dem Key Encryption Key (KEK) verpackt wird. Der KEK wird, sofern FileVault aktiviert ist, durch die Kombination aus dem Passwort des Benutzers und der Hardware-UID geschützt.

Interne Speichergeräte bei deaktivierter FileVault-Funktion

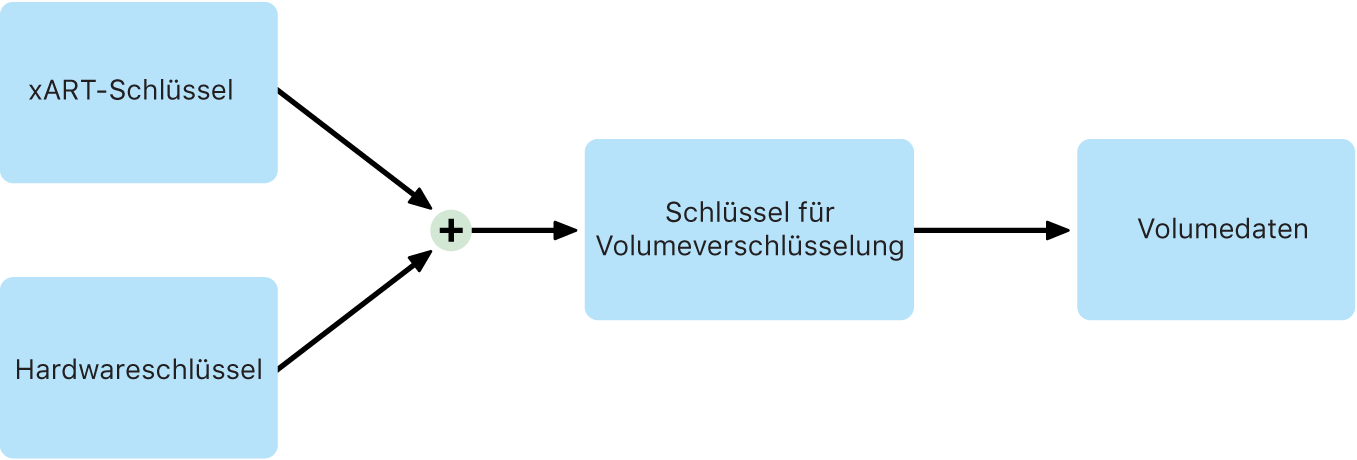

Wenn bei Mac-Computern mit Apple Chips sowie solchen mit einem T2-Chip bei der Erstkonfiguration mithilfe des Systemassistenten FileVault nicht aktiviert wird, wird das Volume zwar verschlüsselt, aber der Volumeverschlüsselungsschlüssel nur durch die Hardware-UID in der Secure Enclave geschützt.

Wenn FileVault zu einem späteren Zeitpunkt aktiviert wird – ein Vorgang, der unmittelbar umgesetzt wird, da die Daten bereits verschlüsselt sind – wird durch einen Anti-Replay-Mechanismus verhindert, dass der alte (nur auf der Hardware-UID basierende) Schlüssel zum Entschlüsseln des Volumes verwendet werden kann. Das Volume wird daraufhin (wie oben beschrieben) durch die Kombination aus dem Passwort des Benutzers und der Hardware-UID geschützt.

Löschen von FileVault-Volumes

Beim Löschen eines Volumes wird dessen Volumeverschlüsselungsschlüssel durch die Secure Enclave sicher gelöscht. Dies verhindert künftige Zugriffe mithilfe dieses Schlüssels selbst durch die Secure Enclave. Darüber hinaus werden alle Volumeverschlüsselungsschlüssel mithilfe eines Medienschlüssels verpackt. Der Medienschlüssel bedeutet keine zusätzliche Vertraulichkeit für die Daten, sondern dient vielmehr dem Zweck, Daten schnell und sicher zu löschen, da ohne den Schlüssel ein Entschlüsseln der Daten nicht möglich ist.

Auf Mac-Computern mit Apple Chips sowie solchen mit T2-Chip wird die Löschung des Medienschlüssels durch von der Secure Enclave unterstützte Technologie, z. B. MDM-Fernlöschbefehle, garantiert. Wird der Medienschlüssel auf diese Weise gelöscht, wird das gesamte Volume mit kryptografischen Mitteln unzugänglich gemacht.

Wechseldatenträger

Für die Verschlüsselung von Wechseldatenträgern werden die Sicherheitsfunktionen der Secure Enclave nicht eingesetzt. Ihre Verschlüsselung erfolgt daher auf dieselbe Weise wie bei Intel-basierten Mac-Computern ohne T2-Chip.