Gestionar el acceso de los accesorios a los dispositivos Apple

Gestionar ordenadores Mac

La seguridad de los accesorios (conocida como Modo restringido) para macOS está diseñada para proteger a los clientes de ataques de acceso cercano con accesorios con cable. Para los ordenadores Mac portátiles con chip de Apple que tengan instalado macOS 13 o posterior, la configuración por omisión es pedir al usuario que permita conectar nuevos accesorios. El usuario dispone de cuatro opciones en Ajustes del Sistema para permitir la conexión de accesorios:

Preguntar siempre

Preguntar con nuevos accesorios

Automáticamente cuando está desbloqueado

Siempre

Si un usuario conecta un accesorio desconocido (Thunderbolt, USB o, en macOS 13.3 o posterior, tarjetas SD de capacidad extendida o “SDXC”) a un Mac bloqueado, se le pide que desbloquee el Mac. Los accesorios aprobados se pueden conectar a un Mac bloqueado durante hasta 3 días desde que se bloqueó el Mac. Cuando se conecta un accesorio después de 3 días, se muestra al usuario este mensaje: “Desbloquea para usar los accesorios”.

En algunos entornos, es posible que sea necesario omitir la autorización del usuario. Las soluciones MDM pueden controlar este comportamiento empleando la restricción allowUSBRestrictedMode existente para permitir siempre la conexión de los accesorios.

Nota: Esto no se aplica a adaptadores de corriente, pantallas que no sean Thunderbolt, concentradores aprobados, tarjetas inteligentes enlazadas ni a los Mac que estén en el Asistente de Configuración, iniciado desde recoveryOS.

Gestionar dispositivos iPhone y iPad

Gestionar con qué ordenadores host pueden enlazarse los iPhone y iPad es importante para preservar la seguridad y la comodidad del usuario. Por ejemplo, la capacidad de conectarse a estaciones de autoservicio para actualizar el software o compartir la conexión a internet de un ordenador Mac requiere que exista una relación de confianza entre el iPhone o el iPad y el ordenador host.

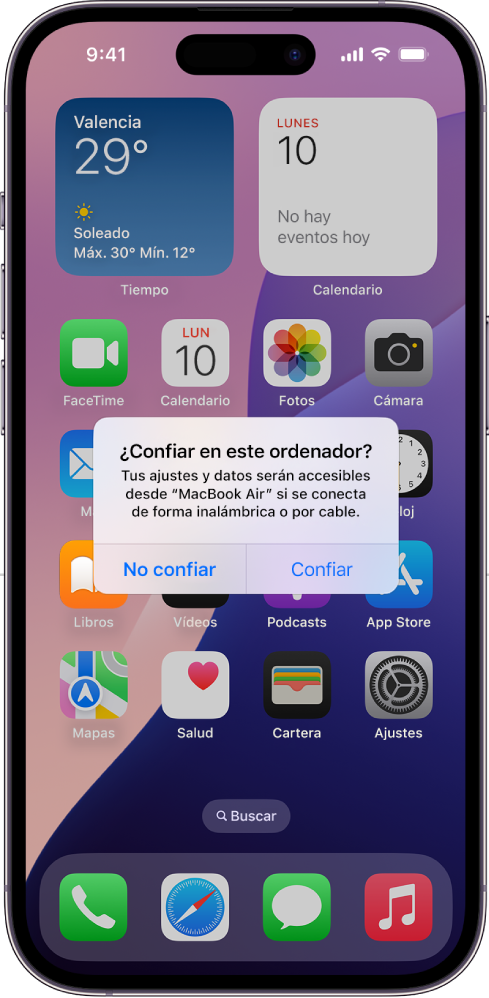

Los dispositivos suelen enlazarse cuando el usuario los conecta a un ordenador host mediante un cable USB (o si lo admite el modelo de iPad, un cable Thunderbolt). Aparece un mensaje en el dispositivo del usuario preguntándole si quiere establecer una relación de confianza con el ordenador.

A continuación, el usuario introduce su código para confirmar esta decisión. A partir de ese momento, se confiará automáticamente en todas las conexiones que se realicen con el mismo ordenador. Para eliminar las relaciones de confianza para enlazar dispositivos, los usuarios pueden ir a Ajustes > General > Restablecer > “Restablecer localización y privacidad”, o bien borrar su dispositivo. Además, estos registros de confianza se eliminan si no se utilizan en un plazo de 30 días.

Gestión MDM del enlace del host

Un administrador puede gestionar si los dispositivos de Apple supervisados pueden confiar en ordenadores host de forma manual con la restricción Permitir el enlace con hosts que no sean de Apple Configurator. Al desactivar la capacidad de enlazar del host (y distribuir las identidades de supervisión correctas a los dispositivos), el administrador se asegura de que solo puedan acceder a los dispositivos iPhone y iPad en cuestión a través de USB (o de Thunderbolt, si es compatible con el modelo de iPad) los ordenadores de confianza que tengan un certificado de host de supervisión válido. Si no se ha configurado ningún certificado de host de supervisión en el ordenador host, se desactivan todos los enlaces.

Nota: El ajuste de inscripción de dispositivos de Apple allow_pairing ya no está disponible a partir de iOS 13 y iPadOS 13.1. A partir de ahora, los administradores deberán seguir las indicaciones anteriores, ya que ofrecen más flexibilidad mientras permiten el enlace a hosts de confianza. También permite cambiar los ajustes de enlazado sin tener que borrar el iPhone o el iPad.

Protección de los flujos de trabajo de restauración sin enlazar

En iOS 14.5 y en iPadOS 14.5 o versiones posteriores, los ordenadores host sin enlazar no pueden reiniciar un dispositivo en recoveryOS (también conocido como modo de recuperación) ni restaurarlo sin una interacción física directa. Antes de este cambio, los usuarios no autorizados podían borrar y restaurar el dispositivo de un usuario sin interactuar directamente con el iPhone o iPad. Lo único que necesitaban para conectar sistemas de carga, por ejemplo, era una conexión USB (o Thunderbolt, si el modelo de iPad es compatible) al dispositivo objetivo y un ordenador.

Restricción del arranque externo para recuperar un iPhone o un iPad

Por omisión, iOS 14.5 y iPadOS 14.5 o posterior ahora restringen esta capacidad de recuperación a los ordenadores host en los que se ha confiado alguna vez. Los administradores que quieran renunciar a este comportamiento más seguro pueden activar la restricción Permitir poner un dispositivo iOS o iPadOS en modo de recuperación desde un host no enlazado.

Utilización de adaptadores con el iPhone o el iPad

Un iPhone o iPad con un adaptador Ethernet compatible mantiene una conexión activa a una red, incluso antes de desbloquear inicialmente el dispositivo, si la restricción correspondiente del dispositivo está desactivada. Este enfoque resulta útil cuando el dispositivo tiene que recibir un comando de MDM y no hay disponible ninguna red Wi-Fi o de datos móviles y el dispositivo no se ha desbloqueado desde que se encendió o se reinició (por ejemplo, cuando un usuario ha olvidado su código y la solución MDM está intentando borrarlo).

El ajuste “Modo restringido” del iPhone o el iPad se puede gestionar mediante:

La restricción “Modo de USB restringido”, que controla el administrador de MDM. Para ello es necesario que el dispositivo esté supervisado.

La configuración que realice el usuario en Ajustes > Touch/Face ID y contraseña > Accesorios.