Inicio de sesión único (SSO) de plataforma para macOS

Con el inicio de sesión de plataforma (SSO de plataforma), los desarrolladores pueden crear extensiones de SSO que extienden la ventana de inicio de sesión de macOS y permitir a los usuarios sincronizar credenciales de cuenta local con un proveedor de identidades (IdP). La contraseña de la cuenta local se sincroniza automáticamente para que la contraseña de la nube y las locales sean las mismas. Además, los usuarios pueden desbloquear su Mac con Touch ID y el Apple Watch.

El SSO de plataforma requiere lo siguiente:

macOS 13 o posterior

Una solución de gestión de dispositivos móviles (MDM) compatible con la carga “Inicio de sesión único extensible” que con compatibilidad para el inicio de sesión único en plataforma

Compatibilidad del IdP con el protocolo de autenticación SSO de plataforma

Uno de dos métodos de autenticación compatibles:

Autenticación con una clave almacenada en Secure Enclave: Con este método, un usuario que inicia sesión en su Mac puede usar una clave almacenada en Secure Enclave para autenticarse con el IdP sin contraseña. La clave de Secure Enclave se configura con el IdP durante el proceso de registro del usuario.

Autenticación con contraseña: Con este método, un usuario se autentica con una contraseña local o una contraseña de IdP.

Nota: Si se anula la inscripción del Mac en la solución MDM, también se anula su registro en el IdP.

Federación WS-Trust

La federación WS-Trust es compatible en macOS 13.3 o posterior. Esto permite autenticar con el inicio de sesión único en plataforma a los usuarios cuya cuenta esté gestionada por un IdP vinculado con Microsoft Entra ID.

Otras funciones de inicio de sesión único (SSO) en plataforma de macOS 14 o posterior

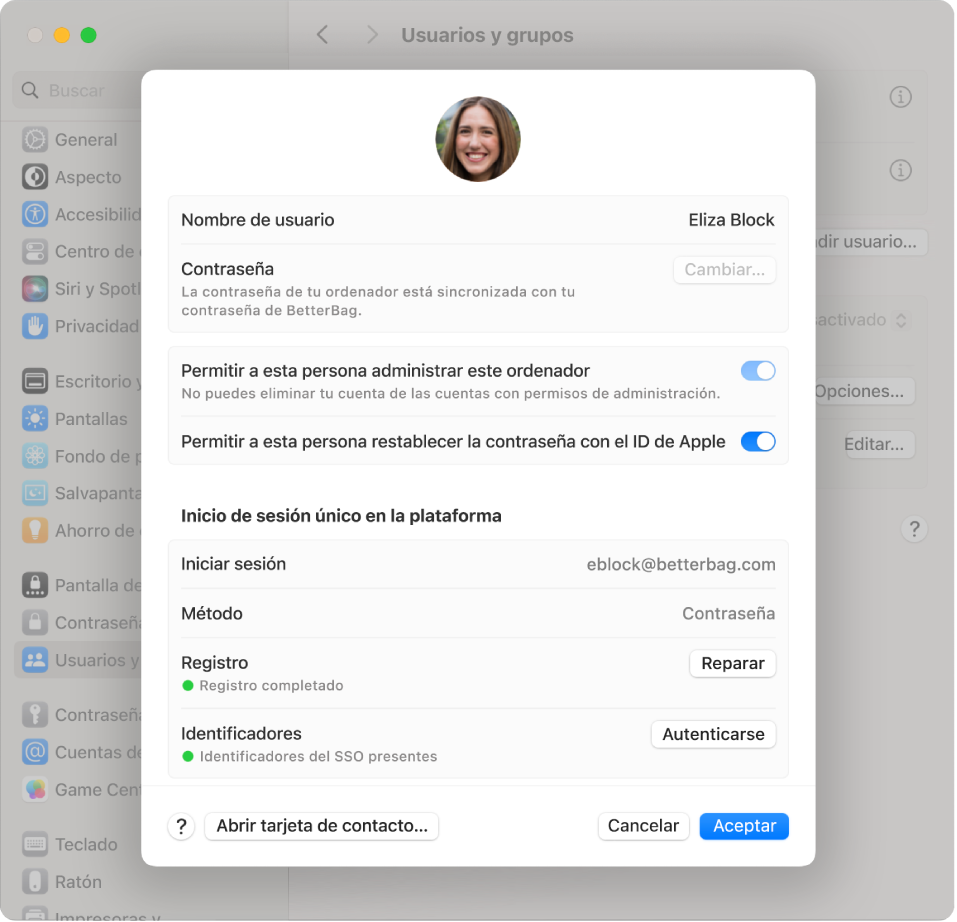

Estado de registro e inscripción de usuario en Ajustes del Sistema: Los usuarios pueden registrar su dispositivo o cuenta de usuario para utilizarlo con el inicio de sesión único en Ajustes del Sistema. El ítem del menú también muestra el estado de registro actual e indica cualquier error que haya podido producirse para mejorar la transparencia de los usuarios. Esto indica al usuario si debe volver a realizar el registro.

Creación de cuentas locales por parte de los usuarios: Para facilitar la gestión de cuentas en implementaciones compartidas, los usuarios pueden utilizar su nombre de usuario y contraseña de IdP o una tarjeta inteligente para iniciar sesión en un Mac con FileVault desbloqueado y crear una cuenta local. La nueva clave

TokenToUserMappingpuede utilizarse para definir cuál de los atributos proporcionados por el IdP se utiliza para seleccionar el nombre de usuario local. Para utilizar esta función, hay que cumplir los siguientes requisitos:Completar el asistente de configuración y crear una cuenta de administrador local inicial.

Los dispositivos deben inscribirse en una solución MDM que sea compatible con los identificadores de arranque.

El Mac del usuario debe tener una carga “Inicio de sesión único extensible” con el inicio de sesión único en plataforma y con las opciones

UseSharedDeviceKeysyEnableCreateUserAtLoginactivadas.La compatibilidad con tarjetas inteligentes requiere registrar la tarjeta inteligente con el IdP y que se haya configurado una asignación de atributos de tarjetas inteligentes en el Mac.

Uso de cuentas de usuario IdP no locales en los avisos de autorización: El inicio de sesión único en plataforma amplía el uso de credenciales IdP a usuarios que no tengan una cuenta de usuario local en el Mac a efectos de autorización. Estas cuentas utilizan los mismos grupos que la gestión de grupos. Por ejemplo, si el usuario es miembro de uno de los grupos de administradores, la cuenta puede utilizarse en los avisos de autorización para administradores de macOS. Esto excluye cualquier aviso de autorización que requieran un identificador seguro, permisos de propiedad o autenticación del usuario que esté conectado.

Actualización de los grupos de pertenencia de los usuarios que se autentican con su IdP: La pertenencia a grupos debe usarse para gestionar al detalle los permisos de los usuarios IdP en macOS. Cada vez que un usuario se autentica con el IdP, su grupo de pertenencia se actualiza. Existen tres claves de matriz para definir la pertenencia a un grupo:

AdministratorGroups: Si el usuario forma parte del grupo incluido en esta matriz, tendrá acceso de administrador local.

AuthorizationGroups: Grupos específicos utilizados para gestionar derechos de autorización integrados o definidos a medida. El derecho se otorga a todos los usuarios que formen parte del grupo especificado. Por ejemplo, la pertenencia a un grupo asignado al derecho de autorización

system.preferences.networkpermite a los usuarios modificar los ajustes de red, mientras quesystem.preferences.printingpermite a los usuarios modificar los ajustes de la impresora.AdditionalGroups: Puede usarlo el sistema operativo, por ejemplo, para definir el acceso

sudo. Una entrada de esta matriz crea, si no existe aún, un grupo dentro del directorio local.