عملية التمهيد على Mac مستند إلى Intel

Mac المستند إلى Intel المزود بشريحة Apple T2 أمنية

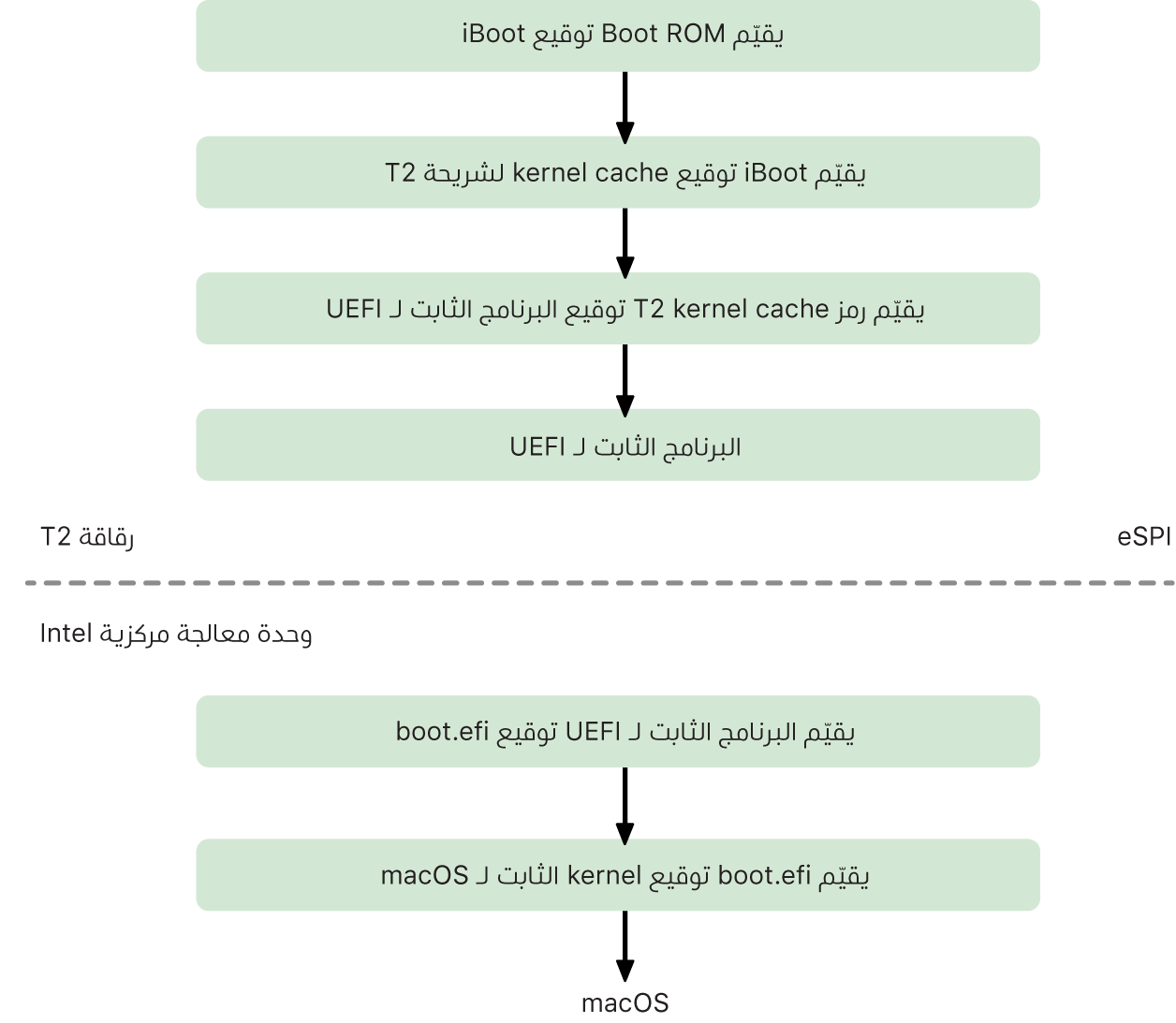

عند تشغيل كمبيوتر Mac مستند إلى Intel مزود بشريحة Apple T2 الأمنية، تنفّذ الشريحة عملية تمهيد آمن من Boot ROM الخاص بها بالطريقة ذاتها كما في الـ iPhone والـ iPad وأجهزة كمبيوتر Mac المزودة بسيليكون Apple. وهذا يتحقق من مُحمّل إقلاع iBoot ويُعدّ الخطوة الأولى في سلسلة الثقة. كما يتحقق iBoot من kernel والتعليمات البرمجية لملحق kernel على شريحة T2، والتي تتحقق لاحقًا من برنامج Intel UEFI الثابت. يتوفر برنامج UEFI الثابت والتوقيع المقترن به مبدئيًا على شريحة T2 فقط.

بعد التحقق، يتم تعيين صورة برنامج UEFI الثابت في جزء من ذاكرة شريحة T2. يتم توفير هذه الذاكرة لوحدة معالجة Intel المركزية من خلال الواجهة الطرفية التسلسلية المحسّنة (eSPI). عندما تقوم وحدة معالجة Intel المركزية بالتمهيد لأول مرة، فإنه يقوم بإحضار برنامج UEFI الثابت عبر eSPI من نسخة تم التحقق من سلامتها وتعيينها إلى الذاكرة للبرنامج الثابت الموجود على شريحة T2.

يستمر تقييم سلسلة الثقة على وحدة معالجة Intel المركزية، مع قيام برنامج UEFI الثابت بتقييم توقيع boot.efi، وهو محمّل إقلاع macOS. يتم تخزين توقيعات التمهيد الآمن في macOS المتواجد في Intel بنفس تنسيق Image4 المستخدم في التمهيد الآمن في iOS و iPadOS وشريحة T2، والتعليمات البرمجية التي تحلل ملفات Image4 هي نفس التعليمات البرمجية المحصّنة من عملية تطبيق التمهيد الآمن في iOS و iPadOS الحالي. يتحقق Boot.efi بدوره من توقيع ملف جديد، يسمى immutablekernel. عند تمكين التمهيد الآمن، يمثل ملف immutablekernel المجموعة الكاملة من ملحقات Apple kernel المطلوبة لتشغيل macOS. تنتهي سياسة التمهيد الآمن عند التسليم إلى immutablekernel، وبعد ذلك، تصبح سياسات الأمن في macOS (مثل حماية تكامل النظام وملحقات kernel الموقّعة) سارية المفعول.

في حالة وجود أي أخطاء أو إخفاقات في هذه العملية، يدخل الـ Mac في وضع الاسترداد أو وضع استرداد شريحة Apple T2 الأمنية أو وضع ترقية البرنامج الثابت للجهاز (DFU) في شريحة Apple T2 الأمنية.

Microsoft Windows على Mac مستند إلى Intel مزود بشريحة T2

بشكل افتراضي، لا تثق أجهزة كمبيوتر Mac المستندة إلى Intel التي تدعم التمهيد الآمن إلا بالمحتوى الموقّع من Apple. ومع ذلك، لتحسين أمن عمليات تثبيت Boot Camp، تدعم Apple أيضًا التمهيد الآمن لـ Windows. يتضمن البرنامج الثابت لواجهة البرامج الثابتة القابلة للتوسعة الموحدة (UEFI) نسخة من شهادة Microsoft Windows Production CA 2011 تُستخدم لمصادقة مُحمّلات إقلاع Microsoft.

ملاحظة: لا توجد حاليًا أي ثقة تم توفيرها لـ Microsoft Corporation UEFI CA 2011، والتي قد تسمح بالتحقق من التعليمات البرمجية الموقَّعة من قِبل شركاء Microsoft. يُستخدم UEFI CA هذا بشكل شائع للتحقق من أصالة مُحمّلات الإقلاع لأنظمة التشغيل الأخرى، مثل متغيرات Linux.

لا يتم تمكين دعم التمهيد الآمن لنظام Windows بشكل افتراضي؛ بدلاً من ذلك، يتم تمكينه باستخدام مساعد منظم الإقلاع (BCA). عندما يقوم أحد المستخدمين بتشغيل BCA، تتم إعادة تكوين macOS للوثوق في التعليمات البرمجية المُوقّعة من الطرف الأول في Microsoft أثناء التمهيد. بعد اكتمال BCA، في حالة فشل macOS في اجتياز تقييم ثقة الطرف الأول من Apple أثناء التمهيد الآمن، يحاول برنامج UEFI الثابت تقييم ثقة الكائن وفقًا لتنسيق التمهيد الآمن في UEFI. إذا نجح تقييم الثقة، يستمر الـ Mac في العمل ويقوم بتمهيد Windows. وإذا لم ينجح، يدخل الـ Mac في وضع recoveryOS ويُبلغ المستخدم بفشل تقييم الثقة.

أجهزة كمبيوتر Mac المستندة إلى Intel غير المزودة بشريحة T2

أجهزة كمبيوتر Mac المستندة إلى Intel غير المزودة بشريحة T2 لا تدعم التمهيد الآمن. لذا، يقوم البرنامج الثابت لواجهة البرامج الثابتة القابلة للتوسعة الموحدة (UEFI) بتحميل برنامج إقلاع macOS (boot.efi) من نظام الملفات دون التحقق، ويقوم برنامج الإقلاع بتحميل kernel (prelinkedkernel) من نظام الملفات دون التحقق. لحماية تكامل سلسلة التمهيد، يجب على المستخدمين تمكين جميع آليات الأمن التالية:

حماية تكامل النظام (SIP): يتم تمكينها افتراضيًا، مما يحمي جهاز الإقلاع و kernel من عمليات الكتابة الضارة من داخل macOS الجاري تشغيله.

خزنة الملفات: يمكن تمكينها بطريقتين: بواسطة المستخدم أو بواسطة مسؤول إدارة جهاز الجوال (MDM). وهذا يحمي ضد المهاجم الموجود فعليًا الذي يستخدم نمط القرص المستهدف لاستبدال برنامج الإقلاع.

كلمة سر البرنامج الثابت: يمكن تمكينها بطريقتين: بواسطة المستخدم أو بواسطة مسؤول MDM. يساعد هذا على الحماية ضد المهاجم الموجود فعليًا الذي يحاول تشغيل أنماط الإقلاع البديلة مثل recoveryOS أو نمط المستخدم الواحد أو نمط القرص المستهدف التي يمكن من خلالها استبدال برنامج الإقلاع. كما يساعد أيضًا على منع التمهيد من الوسائط البديلة التي يمكن للمهاجم من خلالها تشغيل تعليمات برمجية لاستبدال برنامج الإقلاع.