CIH (Computervirus)

| CIH | |

|---|---|

| Name | CIH |

| Aliase | Tschernobyl, Spacefiller |

| Bekannt seit | 1998 |

| Erster Fundort | Taiwan |

| Virustyp | Dateivirus |

| Autoren | Chen Ing-Hau |

| Dateigröße | 1.000 Bytes |

| Wirtsdateien | EXE |

| Verschlüsselung | nein |

| Stealth | ja |

| Speicherresident | ja |

| System | Windows 9x |

| Programmiersprache | x86-Assembler |

CIH bezeichnet eine Gruppe von Computerviren, welche Programmdateien befallen und vom taiwanischen Programmierer Chen Ing-Hau geschrieben wurden. Eine Infektion mit CIH konnte auch Firmwareschäden verursachen.

Chen Ing-Hau stellte das Virus am 26. April 1998 fertig. Am 25. Juni desselben Jahres wurde zum ersten Mal ein mit CIH infizierter Computer entdeckt.

Das Virus breitete sich anschließend stark aus und wurde in nahezu allen Industrie- und Schwellenländern gefunden.[1] In den Jahren um die Jahrtausendwende gehörten CIH-Infektionen zu den häufigsten Malwarefunden. Im April 2001 war CIH noch stark verbreitet. 2,8 % der Infektionen, die an den Softwarehersteller Sophos gemeldet wurden, betrafen CIH-Funde.[2]

Die CIH-Viren gehören zur Klasse der Dateiviren.

Aliasse

[Bearbeiten | Quelltext bearbeiten]- CIH: Die Abkürzung steht im Programmcode der ersten Virus-Versionen. Sie steht für die Initialen C.I.H. von Chen Ing-Hau.

- Tschernobyl oder Chernobyl als Bezeichnung für das Virus verbreitete sich erst, als es bereits bekannt war. Das Datum für den Payload-Trigger der originalen Version, der 26. April, ist auch der Jahrestag des Reaktorunglücks von Tschernobyl im Jahr 1986. Der wahre Grund für das Datum ist aber trivialer: Der 26. April 1998 war der Tag, an dem Chen Ing-Hau das Virus fertiggestellt hatte.

- Spacefiller ist eine Bezeichnung, die sich auf die markante Technik bezieht, mit der CIH ausführbare Dateien infiziert. Die meisten Viren schreiben ihren Code an das Ende der Wirtsdatei. Dabei ist die Wahrscheinlichkeit, die Datei zu beschädigen, am geringsten. Die Datei wird dann aber entsprechend größer, was auffallen kann und somit für das Virus die Wahrscheinlichkeit, entdeckt zu werden, erhöht. CIH untersucht den Code der Wirtsdatei und versucht, Lücken darin zu finden. Das Virus schreibt seinen Code in diese Lücken und infiziert das Programm, wodurch die Dateigröße nicht verändert wird. Durch diese Stealth-Technik konnte sich CIH effektiver vor dem Anwender und den zeitgemäßen Antivirenscannern verstecken. Alternativ kann sich der Viruscode auch wie die meisten anderen Viren als Appender an das Ende der Datei anhängen, wenn kein passender Platz zum Einbetten des infektiösen Codes vorhanden ist. An den Dateianfang wird ein Link gesetzt.

- Da für Computerviren keine feste Nomenklatur gilt, haben auch die Hersteller von Antivirussoftware verschiedene Bezeichnungen für das Virus. Zu den bekanntesten gehören:

- Avast: Win95:CIH

- Avira: W95/CIH.A

- ESET: Win95/CIH

- F-Secure: Virus:DOS/CIH[3][4]

- Kaspersky Lab: Virus.Win9x.CIH oder Win95.CIH[4]

- McAfee: W95/CIH.1019a[4]

- Microsoft: Virus:Win95/CIH.xxxx[5][4]

- Bitdefender: Win95.CIH.Gen

- Sophos: W95/CIH-10xx

- Symantec: W95.CIH[4]

- Sunbelt: Win32.CIH.xxx (v)

- Trend Micro: PE_CIH.DAM[4]

Versionen und Derivate

[Bearbeiten | Quelltext bearbeiten]Chen Ing-Hau programmierte drei Versionen des Virus. Weitere Derivate wurden von meist unbekannten dritten Personen erstellt:

- CIH v1.2/CIH.1003 ist die ursprüngliche Variante. Die Payload wird am 26. April ausgelöst. Der Viruscode enthält die Zeichenfolge

CIH v1.2 TTIT. CIH.1003 trägt auch den Versionsnamen Kahba. - CIH v1.3/CIH.1010.A und CIH1010.B sind Varianten, die ebenfalls am 26. April aktiviert werden. Der Viruscode enthält die Zeichenfolge

CIH v1.3 TTIT. CIH.1010.A hat den Versionsnamen Scharmut und CIH1010.B den Namen Cay. - CIH v1.4/CIH.1019 ist eine Version, die am 26. jeden Monats getriggert wird. Von CIH.1019 wurden am längsten Infektionen gemeldet. Der Viruscode enthält die Zeichenfolge

CIH v1.4 TATUNG. Der Versionsname ist Eiri. - CIH.1049 ist eine Variante, die ihre Payload an jedem 2. August statt am 26. April aktiviert.

- CIH.1106 zündet die Payload am 2. jeden Monats.[6]

Die Malware-Enzyklopädie auf der Website von Microsoft umfasste im Juni 2020 insgesamt 27 verschiedene Derivate des ursprünglichen CIH-Virus.[5]

Funktion

[Bearbeiten | Quelltext bearbeiten]

Das Dateivirus ist speicherresident und befällt EXE-Dateien (Portable Executable) unter Windows 95, Windows 98 und Windows ME. Nicht betroffen sind Windows NT und alle darauf basierenden Windows-Betriebssysteme, wodurch das Virus heute praktisch keine Bedeutung mehr hat.

CIH löst seinen Schadcode (Payload) nur an vorprogrammierten Tagen aus, wodurch betroffene Rechner meist noch lange Zeit funktionstüchtig blieben und infizierte Dateien weitergereicht werden konnten. Die erste Version wurde einmal jährlich getriggert, wenn das Systemdatum den 26. April erreichte. Daher ist CIH ein sogenanntes Geburtstags-Virus. Entgegen einer weit verbreiteten Fehlannahme ist der 26. April aber nicht wirklich der Geburtstag des Virus-Autors Chen Ing-Hau. Es war das Datum, an dem er das Virus fertiggestellt hatte.

Payload

[Bearbeiten | Quelltext bearbeiten]Die Schadensroutine überschreibt zunächst die Partitionstabelle im Master Boot Record der Festplatte mit Nullen, womit der Zugriff auf die Daten der Festplatte ohne spezielle Wiederherstellungslösungen unmöglich gemacht wird. Für die Partitionstabelle existiert kein hardwareseitiger Schutz.

Des Weiteren versucht sie auch, das BIOS des Rechners zu überschreiben. Betroffen davon waren viele Computer mit Intel-Pentium-Prozessoren, unter anderem Rechner mit Intel-430TX-Chipsätzen, bei denen zusätzlich der Schutz vor einem Überschreiben des BIOS fehlt oder nicht aktiviert ist. Ist das Überschreiben des BIOS erfolgt, startet der betroffene PC nicht mehr, und der BIOS-Chip auf der Hauptplatine muss ausgetauscht oder neu beschrieben werden. Um das Flash-BIOS gegen Überschreiben zu schützen, gibt es auf vielen Hauptplatinen einen Jumper, der eine ungewollte Änderung des BIOS verhindern soll. Allerdings garantiert dies keinen Schutz, da bei einigen BIOS-Versionen der Schreibschutz für das Flash-BIOS trotz eines solchen Jumpers softwareseitig gesetzt wird. Das macht sich das Virus zunutze und deaktiviert kurzerhand den Schreibschutz. Entgegen weitläufiger Meinung richtet CIH dabei keinen Schaden an Hardware an sich an, sondern an der auf der Hauptplatine gespeicherten Firmware. Obwohl das Virus gerade für diesen Effekt des Payloads bekannt ist, kam er in der Praxis nur relativ selten vor, da er nur auf kompatiblen Mainboards funktioniert. Selbst wenn das BIOS nicht überschrieben wird, kann aber das Überschreiben der Partitionstabelle dennoch auftreten.[7]

Identifikation und Entfernung

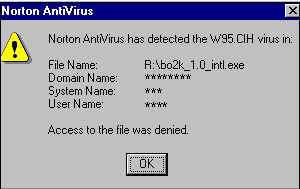

[Bearbeiten | Quelltext bearbeiten]- Die ersten Versionen von CIH wurden noch im Jahr 1998 von nahezu jeder gebräuchlichen Antivirussoftware erkannt. Der Einsatz solcher Software war um die Jahrtausendwende aber vor allem im Privatbereich noch keine Selbstverständlichkeit und etablierte sich erst in den folgenden zehn Jahren.

- Windowssysteme auf NT-Basis waren nicht anfällig, ebenso Betriebssysteme von anderen Herstellern.

Auswirkungen

[Bearbeiten | Quelltext bearbeiten]

Zum ersten Mal tauchte das Virus am 25. Juni 1998 in Taiwan auf, verbreitete sich jedoch später auf der ganzen Welt. Am 26. April 1999, was zufällig dem Jahrestag der Reaktorkatastrophe von Tschernobyl 1986 entsprach, wurde die Schadensroutine von CIH erstmals aktiviert, wodurch das Virus seinen Alternativnamen Chernobyl erlangte. Weltweit waren Rechner von Virusinfektionen betroffen. Zwei Varianten des Programmes werden dagegen einmal am 26. Juni aktiviert und die andere am 26. Tag eines jeden Monats.

Die Verbreitung wurde offenbar dadurch begünstigt, dass sowohl widerrechtlich kopierte Software als auch legale Softwareprodukte mit dem Virus verseucht waren. Denn auch kommerzielle Quellen waren von CIH betroffen:

- Im August 1998 war ein Download zum Spiel Wing Commander: Secret Ops infiziert.[8]

- Auch Heft-CDs von europäischen Spiele-Magazinen waren betroffen.

- Bekannt war auch der Fall von infizierten Programmdateien, die für Firmware-Aktualisierungen von Yamaha-CD-Laufwerke gedacht waren.

- Einige IBM-Aptiva-PCs wurden im März 1999 mit CIH infiziert ausgeliefert.

- Die Hacker-Gruppe Cult of the Dead Cow hatte im Jahr 1999 auf der Branchenkonferenz DefCon eigene CDs verteilt, die sich als mit dem Virus CIH v1.2 TTIT verseucht herausstellten. Das Gremium entschuldigte sich und übernahm die volle Verantwortung. Den Vorwurf, die CDs absichtlich infiziert zu haben, bestritt die Gruppe mit Nachdruck.[9][10]

- Auch den ersten CD-ROMs des Eidos-Spiels Wall Street Trader von 1999 befand sich das Virus.[11]

- 2011 entdeckte ein E-Threat-Analyst der Softwarefirma Bitdefender einen mit CIH infizierten Windows-98-Grafiktreiber auf Microsofts FTP-Server. Da das Virus bei solch alten Betriebssystemen nach wie vor gefährlich ist, lag gewissermaßen eine Zeitbombe auf dem Server.[12]

Der Programmierer Chen Ing-Hau musste sich wegen der schädlichen Folgen des Virus ab dem Jahr 2000 vor Gericht verantworten. Das Verfahren zog sich über Jahre in die Länge. Zu einer Haftstrafe kam es nie.

Einzelnachweise

[Bearbeiten | Quelltext bearbeiten]- ↑ https://www.crn.de/security/chernobyl-virus-aus-den-90ern-wieder-aufgetaucht.92039.html

- ↑ Dirk Delbrouck: Top Ten der Viren im April. In: zdnet.de. 2. Mai 2001, abgerufen am 6. März 2024.

- ↑ https://www.trendmicro.com/vinfo/de/threat-encyclopedia/malware/PE_CIH.DAM/ F-Secure.com: Thread Descriptions PE_CIH.DAM

- ↑ a b c d e f https://www.trendmicro.com/vinfo/de/threat-encyclopedia/malware/pe_cih.1003 TrendMicro.com: Threat Encyclopedia PE_CIH.1003

- ↑ a b https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Win95/CIH&threatId= Microsoft.com: Malware Encyclopedia Description Win95/CIH

- ↑ Dietmar Müller: Panda warnt vor CIH.1106. In: zdnet.de. 29. November 2002, abgerufen am 6. März 2024.

- ↑ Virus:DOS/CIH Description | F-Secure Labs. Abgerufen am 22. August 2022 (englisch).

- ↑ Wing Commander Secret Ops Released. In: golem.de. 28. August 1998, abgerufen am 3. Februar 2024.

- ↑ Hacker infizieren sich selbst. In: computerwoche.de. 16. Juli 1999, abgerufen am 3. März 2024.

- ↑ Norbert Luckhardt: Back Orifice war infiziert. In: Heise online. 16. Juli 1999. Abgerufen am 4. März 2024.

- ↑ Andreas Beier: CIH-Virus auf „Wall Street Trader“-CD. In: Heise online. 29. Juni 1999. Abgerufen am 4. März 2024.

- ↑ https://www.crn.de/security/chernobyl-virus-aus-den-90ern-wieder-aufgetaucht.92039.2.html

Weblinks

[Bearbeiten | Quelltext bearbeiten]- VirusBulletin.com: Thoughts Mass Destruction von Helen Martin 1. Dezember 2005

- Heise.de: Bleibt der Erfinder des CIH-Virus straffrei? von Florian Rötzer, 1. Mai 1999

- F-Secure.com: CIH Technical Page Datenbankeintrag

- Sophos.com: Viruses and Spyware: W95-CIH Datenbankeintrag

- Sophos.com: Memories of the Chernobyl Virus, 26. April 2011

- Sophos.com: CIH, Juni 1998

- Symantec CIH Technical Page Datenbankeintrag

- GRC.com: FIX-CIH Anleitung zum Beheben der Schäden durch die CIH-Payload

- Github.com: CIH 1.4 source code Quellcode

- DiariOTI.com: Dreador de chernobyl arriesga 3 anos en prison

- Definitions.net: CIH Datenbankeintrag

- Sides.de: CIH Datenbankeintrag

- Web.Archive.org -> ZDNet.co.uk: US Report: Gamers believe Activision's 'SiN' carries CIH virus

- Web.Archive.org -> ZDNET.co.uk: News article about the Jennifer Lopez e-mail

- Web.Archive.org -> F-Secure.com: F-Secure CIH Database Datenbankeintrag